11萬網域不當設定,招致憑證遭竊及駭客勒索

Palo Alto Networks研究人員揭露,雲端應用環境設定不當導致攻擊者得以竊取重要資料,並向受害企業勒索的攻擊行動。

Unite 24資安研究小組指出,這波攻擊發生在部署帳號營運員(cloud operator),並啟用權限過於寬鬆的身分驗證管理(Identity & Authentication Management,IAM)的雲端環境。由於這些帳號營運員未能遵循雲端安全最佳實作,讓駭客得以取得包含敏感變項,像是驗證憑證的環境變項檔(.env)檔,並進行多種手法存取。.env檔是一種設定檔,允許用戶定義應用程式或平臺使用的配置變項。這些檔案常包含敏感資訊,像是存取金鑰、軟體即服務(Software-as-a-service,SaaS)API金鑰、和資料庫登入資訊。

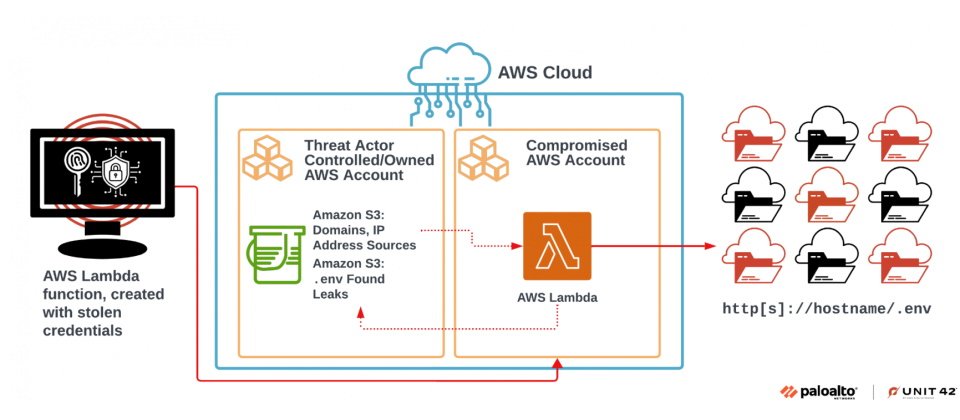

在研究人員觀察到的行動中,攻擊者在多個Amazon Web Services(AWS)設立攻擊基礎架構,先掃瞄網際網路以找尋公開曝險的bucket,再濫用其外洩的環境變項。這波攻擊中,11萬個網域成為鎖定對象,最後取得9萬多個獨特的變項。這些變項中,7,000個屬於組織的雲端服務,研究人員並追蹤1,500個變項是來自社交媒體帳號。研究人員說,受害組織.env檔案之所以外洩,並非出於應用程式或服務漏洞,或是產品廠商原有設定不當,而是受害組織自己的配置不慎,像是不常變更密碼,或是忽略使用最小權限的安全原則。

研究人員揭露的部分案例中,攻擊者利用數種發現(discovery)API,鎖定AWS服務包括IAM、Security Token Service(STS)、Simple Storage Service(S3)和Simple Email Service(SES)發出呼叫,並獲得回傳AWS UserID、AWS帳號號碼以及Amazon Resource Name(ARN)。進一步探查ARN檔,還可以取得關聯的AWS服務、代管AWS資源的雲端區域、AWS帳號及和IAM憑證相關的資源型態(如使用者或群組)。

利用這些到手的IAM憑證資訊,研究人員觀察到攻擊者對AWS EC2、及AWS Lambda服務發動權限擴張(escalation of privilege)、程式碼執行(code execution)攻擊。

最後,攻擊者並利用雲端容器內的資料,向受害組織勒贖。研究人員分析,駭客用以勒索受害組織的方法包括利用洋葱路由器(Tor)網路執行偵察和初始的存取,利用VPN達成橫向移動和資料竊取,再使用虛擬私有網路(VPS)端點進行其他操作。這波攻擊完全沒用到加密,而是竊得資料後再把勒索訊息留在受害者雲端容器內。

從被害網域數量之大,研究人員判斷駭客是利用自動化手法執行攻擊,他們也根據手法判斷,發動攻擊的是一群精於雲端架構流程及手法的駭客。

Palo Alto Networks團隊並未說明這波攻擊是由誰發動,只說通報AWS後,AWS已解決用戶bucket曝露在公開網際網路的問題。該公司並建議用戶以防火牆、DNS安全、URL過濾、以及IAM方案來強化雲端安全防護。