會議邀請恐成資安破口,小心你用的協作軟體淪為社交工程武器

協作軟體於企業日常工作中不可或缺,卻成為駭客攻擊的一大目標,如何訓練員工辨認出常見社交工程手法,是資安長不得不注重的課

企業日常協作流程,暗藏許多社交工程危機!TXOne Networks資安威脅研究員Linwei Tsao在今年資安大會中,揭露駭客慣用的一種社交工程手法,將惡意軟體或連結,包裝成行事曆、Email或通訊軟體上無害的協作訊息。他並進一步解析這些惡意手法背後的技術和偽裝樣貌。

根據iThome資安大調查,員工資安意識不足連續5年名列企業資安弱點第一名,可以說是臺灣企業最大的資安弱點。社交工程攻擊更是資安長認為,未來1年最可能發生的資安風險第3名,甚至比系統漏洞風險還高。如何強化員工辨識社交工程的能力,是新手資安長上手後必須重視的課題。Linwei Tsao強調,防禦社交工程對於工業系統控制(ICS)環境,是尤其重要的議題。許多工控軟硬體老舊且防禦薄弱,一旦攻擊者進入受害環境,後續防禦措施極少,形同整個環境淪陷。且工控系統直接與工業設備連結,若遭到攻擊,更可能導致生命財產損失,德國就曾有鋼鐵工廠因社交工程攻擊,導致高爐嚴重故障的事件。

行事曆會議連結恐成陷阱,外部網頁、惡意執行檔或程式碼都能打開

市面通用行事曆資料交換格式,為採用RFC5545標準的iCalendar檔案。這個檔案格式有幾個基本欄位,包括VCalendar(標頭)、VEvent(事件主題)、VTodo(待辦事項)、Description(會議詳情)、Attendee(與會者)、Organizer(舉辦人)以及VAlarm(提醒動作)等欄位。雖然部分欄位只開放簡短描述性文字,但有不少欄位卻能加入各式行為,例如開啟iframe、播放音效、顯示文字,或轉寄信件。Linwei Tsao指出,這些可以執行動作的欄位,就是駭客大做文章的舞臺。

其中一種攻擊方法是在VAlarm資訊中偷渡惡意軟體。VAlarm還可細分Audio和Email等欄位,用於播放提醒音效或寄出提醒信。危險的是,行事曆工具往往不會檢查音效或提醒信內容與格式。因此駭客能將惡意軟體作為音效檔或Email附件來散播。更嚴重的是,音效播放若設為定時自動播放,行事曆工具執行「音效檔」時,便會自動執行惡意軟體。

有些廠商的行事曆服務會於iCalendar既有欄位中加入更多內容,甚至自定義新欄位功能。Linwei Tsao表示,這些欄位暗藏不少社交攻擊可能。舉例來說,VMWare Workspace One Boxer生產力工具中,允許原本是Plain text格式的Description欄位,能加入JavaScript。這意味著,駭客可以加入惡意JavaScript,進行XSS攻擊。類似情況,也曾發生於群輝的行事曆App,不過形式稍微不同,駭客是在Attendee跟Organizer欄位中加入iframe,再置入JavaScript到iframe,來進行XSS攻擊。

Apple Calendar則是在Description中加入自動開啟網址的能力,以於會議開始時自動執行FaceTime通訊軟體。不過,這個欄位其實可以換成任意網址,甚至是本地檔案路徑。Microsoft Outlook也在AutoStartCheck跟CollaborateDoc兩個自訂欄位中加入能自動打開指定文件。這兩個功能本意是自動開啟參考文件,不過同樣沒有限制可開啟的路徑和網址。因此,駭客可以用這些自動開啟文件或網址的功能,將使用者導向任意惡意網站或惡意程式。

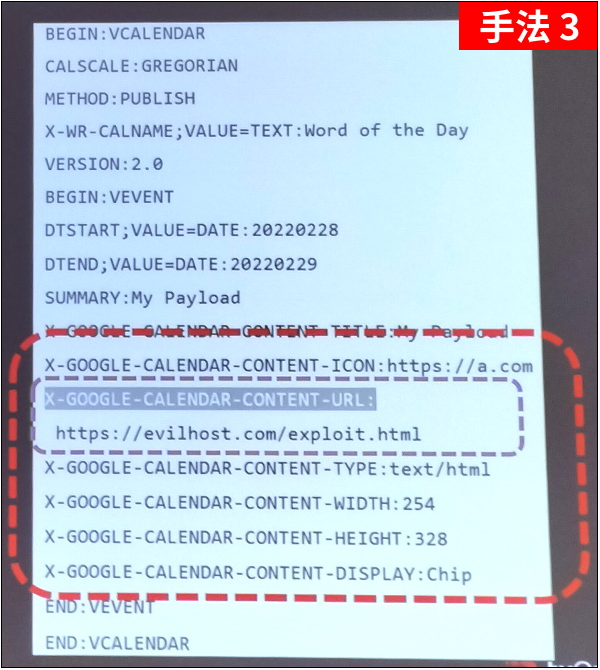

Google Calendar則是自定義了一個Google Calendar Content欄位,可以跳出iframe介紹會議詳情。同樣,這個功能的URL欄位不會檢查內容安全性,因此駭客能導引使用者於iframe打開時,自動連接到任意網站。

Email無害附件變身為惡意程式,甚至不用下載附件都會被迫執行

如果Email附件顯示為PDF檔,下載下來卻是.exe檔,你會注意到嗎?

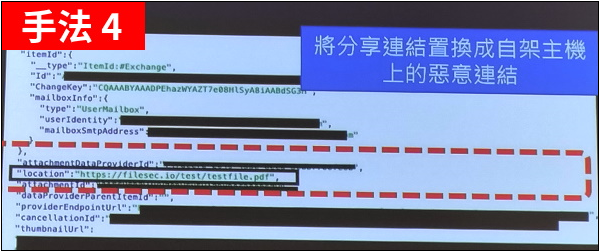

Microsoft Outlook中,Email附件檔案可以用OneDrive來分享,就不用上傳檔案,而是提供一個OneDrive連結。雖然看似方便,卻也開啟了URL劫持攻擊的可能。Linwei Tsao解釋,攻擊者可以先自架一個惡意IIS伺服器,並給予若特定檔案找不到,即自動跳轉到惡意檔案的設定。當駭客攔截到受害者Email,便會替換OneDrive連結為IIS Server連結。這樣的結果是,Email附件看起來像原本附件檔案,實際上會下載惡意檔案。

Gmail則能將檔案直接附在文件內文(而非附件),這意味著,若內文附件為惡意檔案,使用者一點開郵件就會中招,甚至跳過了下載附件這一步。常見攻擊方法是,駭客會辦一個Gmail帳號,偽裝成可信人士寄信,誘使好奇的使用者點開Email。

不只Email,Microsoft Teams等協作軟體也可能出現這種讓附件變身的社交工程手法。一種做法是在對話原始碼中竄改Properties欄位的檔案副檔名,例如將.docx檔改成.exe檔,另一種做法則是與Outlook一樣,直接竄改ShareUrl為惡意IIS Server或檔案位置。這兩種攻擊手法下,附件表面上都會看起來像正常檔案,使用者點擊後,才會變身為惡意檔案。

關鍵設定可阻擋部分社交攻擊,員工意識仍是最大關鍵

防禦社交工程關鍵,Linwei Tsao認為最重要的還是基本功,也就是培養員工資安意識。對一般員工,企業應要求培養良好習慣,包括謹慎確認Email或協作軟體寄件者身分、不點擊不明連結或附件、不自動開啟Email圖檔、查看網站安全認證、對任何要求個人資料或財務操作的內容感到警覺,並熟悉常見攻擊案例。對IT人員,Linwei Tsao則建議,閱讀軟體規格書時以有漏洞為前提去研讀,並意識到軟體允許自定義屬性和行為,可能造成更多資安隱患。

不只增強員工意識,還有數項安全措施,可以系統性減少社交工程風險。最基本但最首要的做法是定期更新行事曆等公司協作用軟體。其次是可以使用安全性較高的瀏覽器設定,例如自動阻擋已知釣魚網站、設定預設不讀取iframe、不自動執行JavaScript等。文⊙郭又華

協作軟體常見社交工程駭客手法

手法1:提醒音效檔替換成惡意軟體

駭客會將iCalendar預設提醒音效VAlarm欄位中的音效檔,替換為惡意軟體,行事曆播放音效時就會自動執行。

.png)

手法2:會議說明植入惡意程式碼

部分行事曆在Attendee跟Organizer欄位能執行JavaScript,且不會檢查安全性,因此駭客可以植入惡意JavaScript,進行XSS攻擊。

.png)

手法3:行事曆iframe植入惡意連結

有些行事曆的iframe能讀取連結,但不會檢查連結內容,駭客能趁機置入惡意連結,趁iframe執行時自動開啟。

手法4:Email附件連結替換成惡意連結

有些Email服務能用雲端儲存空間連結來分享附件,駭客會攔截Email或取得Email寄收權限,將原本附件連結替換為惡意IIS伺服器上的連結,使用者就會看到原本附件圖示跟檔名,但下載到惡意軟體。

手法5:通訊軟體附件連結替換成惡意軟體

通訊軟體能用雲端儲存空間的連結來分享附件,駭客會替換掉檔案連結但保留原本檔案名稱,引誘使用者下載惡意軟體。

.png)