程式碼管理系統Gogs存在重大漏洞,若不處理攻擊者有機會執行任意命令、竊取代管的程式碼

程式碼管理系統Git伺服器Gogs本週發布0.13.2版更新,目的是修補一系列漏洞,其中有3項相當危險,一旦遭到利用,攻擊者就有機會用來執行任意命令,或是存取使用者存放的程式碼

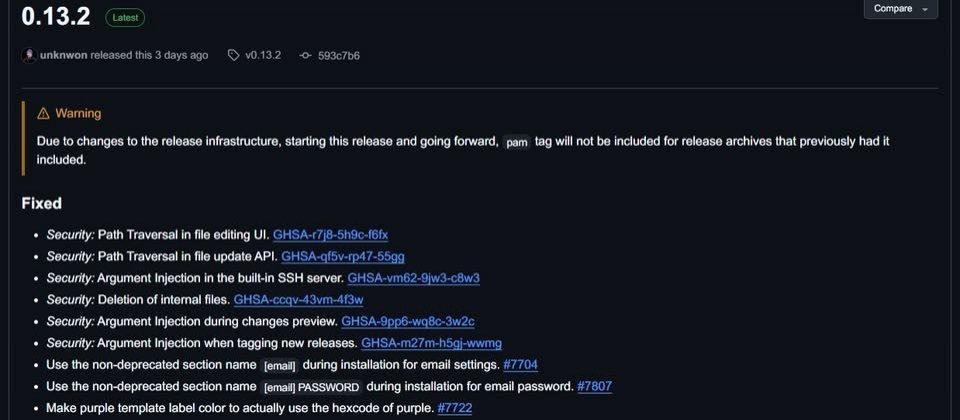

12月23日基於Git而成的程式碼管理系統Gogs發布0.13.2版,總共修補了6項漏洞,值得留意的是,當中有3項CVSS風險評分達到10分(滿分10分)的弱點,開發人員應儘速套用更新。

這些漏洞分別是:SSH伺服器參數注入漏洞CVE-2024-39930、內部檔案刪除漏洞CVE-2024-39931,以及參數注入變更預覽漏洞CVE-2024-39932。

其中,CVE-2024-39930涉及內建的SSH伺服器元件,一旦此元件啟用,攻擊者就有機會藉由未具備特殊權限的使用者帳號及SSH金鑰,在Gogs伺服器以特殊權限執行任意命令。此外,這項漏洞也讓攻擊者有機會取得使用者代管的程式碼。

另一項漏洞CVE-2024-39931,也與CVE-2024-39930具備類似的破壞威力,同樣能允許攻擊者以非特權帳號,在Gogs伺服器以特殊權限執行任意命令,或是取得使用者代管的程式碼。

第3個危險程度滿分的漏洞CVE-2024-39932則是涉及檔案系統,攻擊者可利用不具特權的使用者帳號寫入任意檔案,通報此事的研究人員指出,他們可藉此漏洞強制重新安裝Gogs、取得管理員權限。此外,攻擊者不僅能存取使用者的程式碼,甚至能進一步竄改內容。

值得留意的是,除了CVE-2024-39930,其餘兩個漏洞目前並無緩解措施能夠因應。