OpenSSL又出新漏洞,超過1100萬https網站受影響

據瞭解,最近有研究人員在OpenSSL中發現了一個新的安全性漏洞,這個漏洞將會對SSL(安全套接層)安全協議產生巨大的影響,而且攻擊者還有可能利於這個漏洞來對現代的Web網路網站進行攻擊。

影響超過1100萬網站

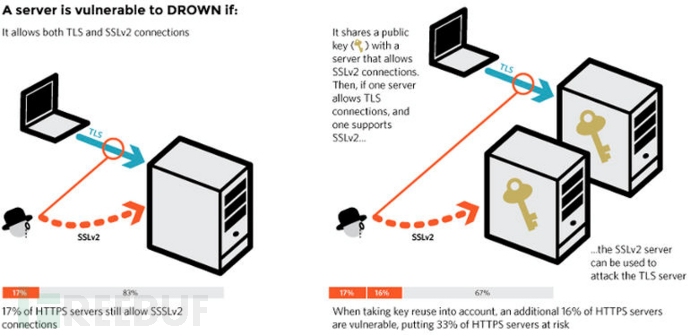

我們將利用這一漏洞來進行攻擊的行為稱為“DROWN攻擊”( DecryptingRSA with Obsolete and Weakened eNcryption),即“利用過時的脆弱加密演算法來對RSA演算法進破解”。根據研究人員的預測,這種類型的攻擊將很有可能使目前至少三分之一的HTTPS伺服器癱瘓。

發現這一漏洞的相關研究人員表示,受影響的HTTPS伺服器數量大約為1150萬左右。

那麼,DROWN到底有多麼恐怖呢?在Alexa網站排名中排名靠前的網站都將有可能受到DROWN的影響,攻擊者可以利用DROWN來對目標伺服器進行中間人攻擊,受影響的網站還包括雅虎、新浪以及阿裡巴巴等大型網站在內。

FreeBuf 百科:OpenSSL

OpenSSL 是一個強大的安全通訊端層密碼庫,其囊括了目前主流的密碼演算法,常用的金鑰,證書封裝管理功能以及SSL協議,並提供了豐富的應用程式可供開發人員測試或其它目的使用。

由於OpenSSL的普及,導致這一開源的安全工具成為了DROWN攻擊的主要攻擊目標,但是它並也不是DROWN攻擊的唯一目標。

微軟的互聯網資訊服務(IIS)v7已經過時了,而且這項服務在此之前還曾曝出過漏洞,但是微軟的工作人員已經解決了IIS中的安全問題。但是2012年之前發佈的3.13版本網路安全服務(NSS)(一款內嵌于大量伺服器產品中的通用加密代碼庫)仍然存在漏洞,所以運行了上述版本NSS工具的伺服器仍然有可能受到駭客的攻擊。

漏洞檢測及安全建議

用戶可以利用這個DROWN攻擊測試網站來對自己的網站進行漏洞檢測。

無論在何種情況下,如果你使用了OpenSSL來作為你的安全保護工具,而且目前大多數人也確實是這樣的,那麼我們的建議如下:

使用了OpenSSL 1.0.2的用戶應該立刻將OpenSSL更新至1.0.2g;

使用了OpenSSL1.0.1的用戶應該立刻將OpenSSL更新至1.0.1s;

如果用戶使用的是其他版本的OpenSSL,那麼請使用者立即將產品版本更新至1.0.2g或者1.0.1s。

如果你使用的是其他的程式,那麼你早就應該將你所使用的ISS和NSS更新至最新版本了。如果你現在還沒有這樣做,那麼也沒有什麼好慚愧的,趕緊動手去做就可以了。

當然了,我們也有關於DROWN攻擊的好消息帶給大家-幸好這一漏洞是由安全研究人員所發現的。但壞消息就是,既然這一漏洞的詳細資訊已經被公開了,那麼不出意外的話,攻擊者很快就會利用這項攻擊技術來對網路中的伺服器進行攻擊。

研究人員的描述稱:

“在研究的過程中,我們曾嘗試對一台單一的伺服器進行攻擊。伺服器中載入了含有漏洞CVE-2016-0703的OpenSSL,然後我們便在不到一分鐘的時間裡成功地入侵了這台伺服器。即使伺服器本身不存在這些特殊的漏洞,但是攻擊方法永遠都會處於發展之中,所以DROWN攻擊的變種還可以對使用了SSLv2協議的伺服器進行攻擊,整個攻擊過程不會超過八個小時,攻擊成本大約在440美金左右。”

也許你會覺得奇怪,在過去的20年時間裡,SSLv2協議的安全性是得到了大家普遍認可的,為什麼就連這樣的一種協議都有可能受到這一漏洞的影響?研究人員認為:

“即便是伺服器僅僅啟用了SSLv2協議,而且也沒有合法使用者使用過這一協議,但伺服器和用戶端仍然有可能遭受到DROWN攻擊。”

研究人員補充說到:

“這一漏洞將允許攻擊者對使用了TLS安全傳輸層協議的通信連接進行解密。當前最新的用戶端和伺服器之間如果使用了TLS協定來作為資訊傳輸的安全保障,那麼攻擊者就可以通過向支持和使用SSLv2 協定的伺服器發送探針,然後對通信資料進行捕獲和解密。”

Ivan Ristic是Qualys公司的工程總監,而且他也是Qualys公司SSL實驗室的高層。他表示:

“這種類型的攻擊是非常嚴重的。我的建議是,用戶首先要確保的就是自己系統的安全性。幸運的是,修復這一問題是非常簡單的:禁用所有伺服器中的SSLv2協議。這一操作非常的簡單,但是我指的是-所有的伺服器!如果你一直在重複使用同一個RSA[Rivest-Shamir-Adleman]金鑰的話(即便是採用了不同的證書),禁用掉一台伺服器上的SSLv2協定是不會給系統的安全帶來多少顯著變化的。因為,如果其他的伺服器仍然正在使用這一帶有漏洞的協定,那麼你整個網路中的伺服器(即使這些伺服器使用的是不同的主機名稱,埠,甚至是不同的協議)都將有可能受到駭客的攻擊。”

事實就是這樣,即使是‘安全“的伺服器也有可能會被入侵,因為這些安全的伺服器與存在漏洞的伺服器是處於同一網路系統中的。利用Bleichenbacher攻擊,RSA私密金鑰也可以被解密。也就是說,我們也可以利用這一技術來對那些使用了這些私密金鑰的“安全”伺服器進行攻擊。

趕緊修復這一漏洞!

除了OpenSSL發佈的官方補丁之外,我們還可以從其他的管道獲取到漏洞補丁——例如Canonical、紅帽以及SUSE Linux等公司,這些公司將會在第一時間向用戶提供更新補丁。

文章來源:http://www.freebuf.com/vuls/97608.html

圖片來源:https://pixabay.com/zh/photos/?q=SSL&image_type=&cat=&min_width=&min_height=