駭客釣魚郵件新工具,利用 Google SMTP服務漏洞發送欺詐郵件

我們中的大多數人不會注意我們郵件上的「發件人」地址欄,它通常是由郵件程式或網路服務填寫的。在收件人的一端,安全工具可以對照發送伺服器檢查這個地址,以驗證郵件是否合法。

但即使地址不匹配,伺服器和收件箱之間的SMTP中轉伺服器會允許郵件通過,這就是為什麼一些行銷組織可以在不被阻止的情況下發送群發郵件的方法。

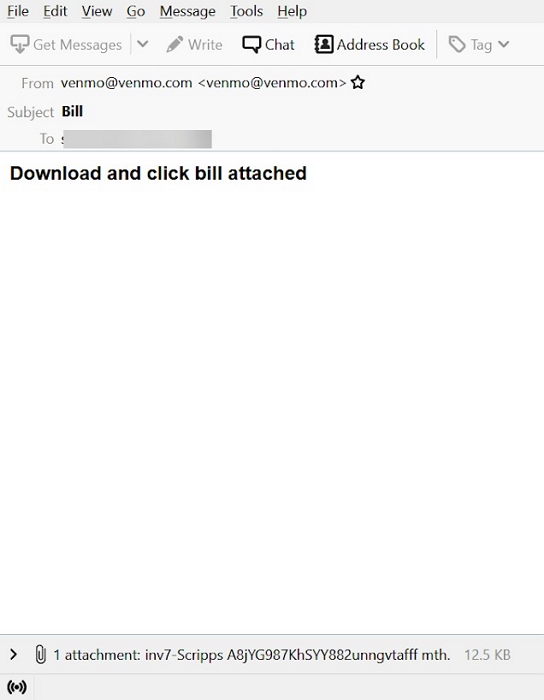

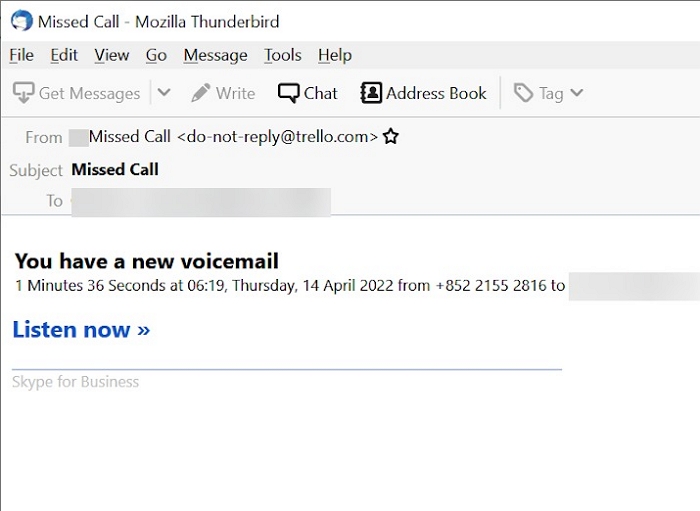

而Gmail恰好有SMTP中轉設施,這也使得利用Google伺服器發送非Gmail郵件成為可能。Avanan公司的研究人員發現,駭客正在利用Google的SMTP服務,將自己偽裝成有信譽的品牌,發送成千上萬的電子郵件,繞過安全工具,直接進入使用者的收件箱。

這是利用Google SMTP中繼服務的一個缺陷,得以讓駭客來發送釣魚郵件,這些郵件更有可能在不受干擾的情況下到達被騷擾者的收件箱中。

最近,Avanan公司觀察到此類攻擊的數量大量增加,在4月的短短兩週內就有超過27000封此類郵件經由這種方式發送。

Google於4月23日被告知該漏洞。為了防範攻擊,安全研究人員建議在與任何電子郵件互動之前,都應該先檢查發件人地址,使用電子郵件安全解決方案,使用多種指標來確定郵件是否是惡意的,並且在點擊任何鏈接之前,總是將滑鼠懸停在其上,以查看真正連向的URL網址是什麼。