研究人員警告小心夾帶惡意Word檔的PDF

HP Wolf Security在今年第一季觀察到,一波以PDF文件嵌入惡意Word檔的網釣攻擊中,駭客濫用2017年修補的Office漏洞,於受害者系統上安裝鍵盤側錄工具

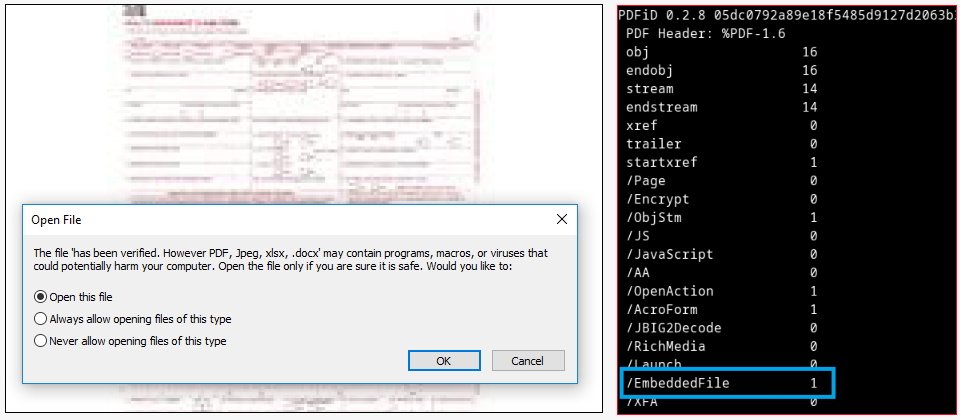

HP Wolf Security在今年初觀察到一波以PDF文件嵌入惡意Word檔的網釣攻擊。(圖片來源/HP Wolf Security)

HP旗下專門提供端點安全防護解決方案的HP Wolf Security,在本周揭露了一個罕見的攻擊行動,駭客以電子郵件寄送一個PDF文件,於文件中嵌入惡意的Word檔案,並開採微軟已於2017年修補的Office漏洞CVE-2017-11882,以於受害者系統上安裝鍵盤側錄工具Snake Keylogger。

HP Wolf Security惡意程式分析師Patrick Schläpfer指出,在過去的10年來,駭客一向偏愛以微軟Office檔案格式來包裝惡意程式,特別是Word與Excel,在今年第一季時,該團隊所攔截的惡意程式中,就有接近一半採用Office格式。這不僅是因為使用者熟悉相關檔案格式,也因為用來開啟這些檔案的程式很普及,再加上它們很適合作為社交工程的誘餌。

不過,該團隊卻在今年初發現一個不尋常的感染鏈,以PDF文件作為感染途徑,再透過嵌入惡意檔案、自遠方載入攻擊程式,以及加密的Shellcode等方式來躲避偵測。

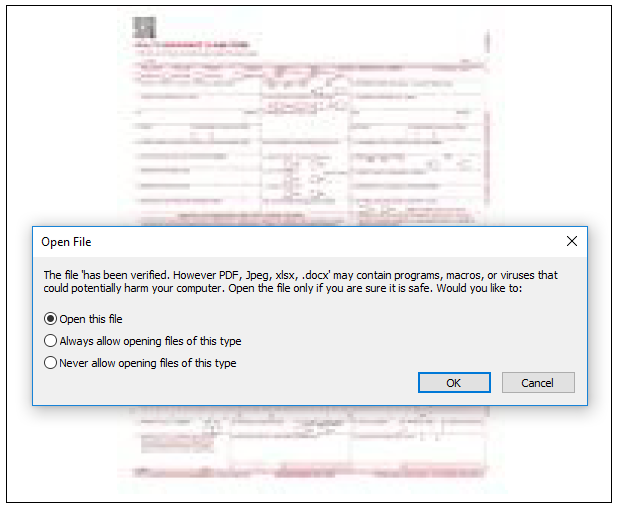

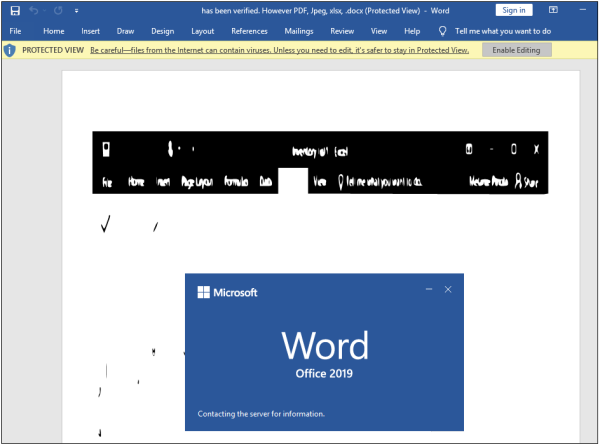

當使用者開啟此一名為Remmitance Invoice的PDF文件時,Adobe Reader會提醒使用者開啟一個.docx的Word檔,同時宣稱該檔案已經驗證,引誘使用者開啟,倘若使用者啟用了巨集功能,它即會自遠端下載一個富文本(Rich Text Format,RTF)檔案,內含特製的物件連結與嵌入(Object Linking and Embedding,OLE)物件。

圖片來源/HP Wolf Security

研究人員分析了OLE物件之後,發現它含有企圖開採CVE-2017-11882漏洞且加密的Shellcode。

微軟於2017年修補的CVE-2017-11882位於Equation Editor工具中,它是Office的預設工具,可於文件中插入及編輯方程式,在微軟修補的當下,該漏洞存在的時間即已長達17年。

總之,駭客開採CVE-2017-11882的目的是為了植入鍵盤側錄工具Snake Keylogger。Schläpfer則說,微軟於4年前修補的漏洞現在還持續遭到開採,代表它仍然是個有利用價值的漏洞。