殭屍網路Ballista綁架6千臺尚未修補的TP-Link無線基地臺

資安業者Cato Networks揭露近期出現的殭屍網路Ballista,而該網路鎖定的網路設備,就是尚未修補特定漏洞的TP-Link無線基地臺

兩年前公布的已知漏洞近期再傳新的攻擊行動!資安業者Cato Networks揭露發生在今年1月上旬的攻擊行動,駭客鎖定的標的,就是尚未修補CVE-2023-1389的TP-Link無線基地臺Archer AX21。

這波攻擊行動駭客綁架了超過6千臺無線基地臺組成殭屍網路,範圍涵蓋美國、澳洲、中國、墨西哥,這樣的情況突顯該漏洞在TP-Link發布相關更新之後,迄今仍有不少設備尚未修補,而讓駭客有機可乘。

【攻擊與威脅】

殭屍網路Ballista綁架尚未修補的TP-Link設備,逾6千臺遭感染

TP-Link於2023年3月修補旗下Archer AX21無線基地臺漏洞CVE-2023-1389,隔月就開始出現針對未修補用戶的相關攻擊行動,去年更出現同時有6個殭屍網路試圖綁架該型號無線基地臺的情況。事隔兩年,最近再度傳出利用此漏洞攻擊所造成的新資安事故。

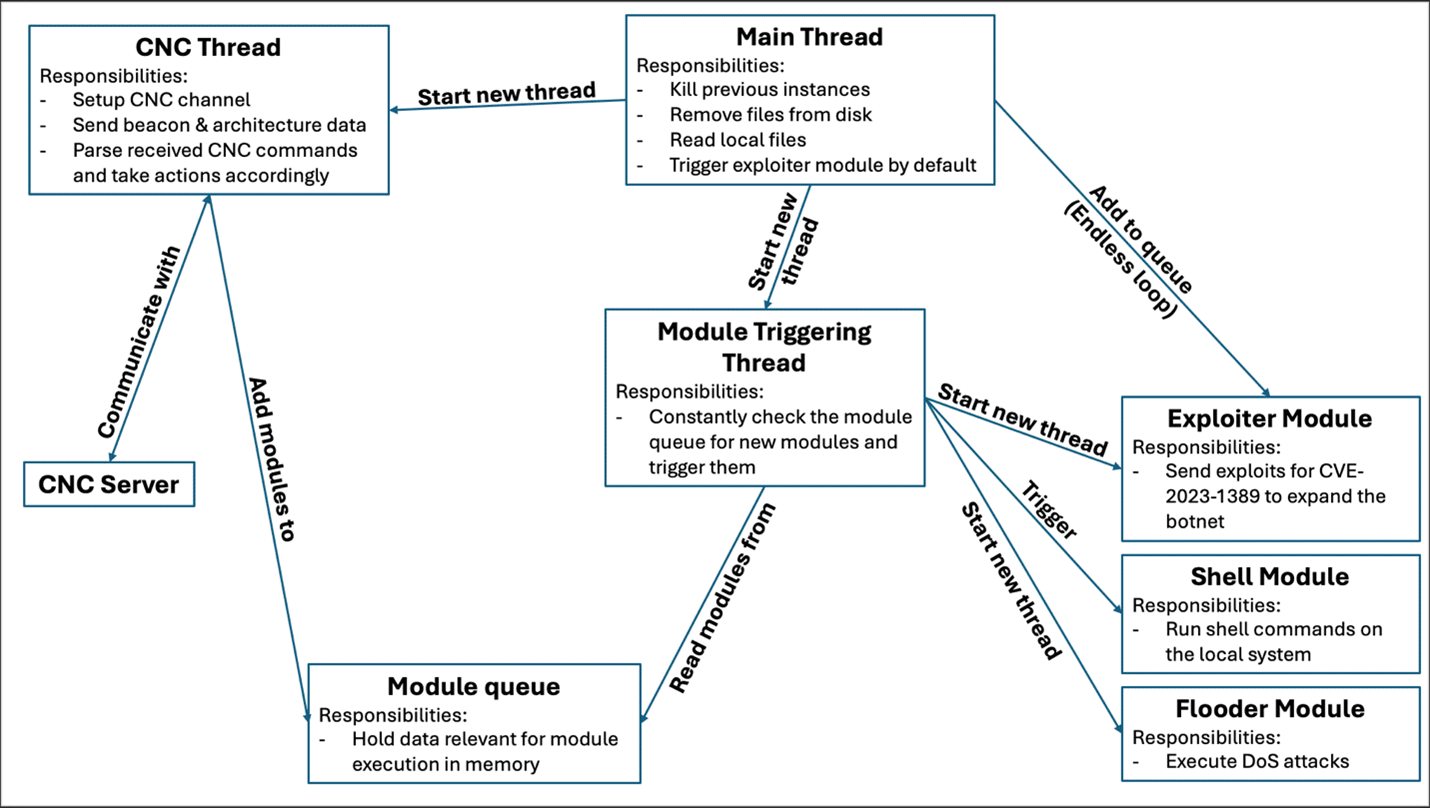

資安業者Cato Networks指出,他們在今年1月上旬發現新一波的漏洞利用活動,殭屍網路Ballista鎖定美國、澳洲、中國、墨西哥而來,針對醫療保健、服務業、科技組織發動攻擊,試圖透過有效酬載注入來利用CVE-2023-1389,從而得到初始入侵管道,得逞後下載載入惡意程式的bash指令碼並執行,將Ballista植入受害裝置,目前有超過6千臺裝置受害。

為隱匿行蹤,此殭屍網路病毒使用82埠建立經加密處理的C2通道並進行通訊,自動嘗試利用CVE-2023-1389感染網際網路上的其他設備。一旦接收到C2的命令,該病毒能在受害設備執行Shell命令,或是進行DDoS攻擊。

針對微軟修補的Win32核心子系統零時差漏洞,傳出在2年前就遭到利用

本週微軟發布3月份例行更新,其中修補一項已被用於實際攻擊行動的Win32核心子系統權限提升漏洞CVE-2025-24983,通報此事資安業者ESET透露,這項漏洞被利用的情況,最早可追溯到2年前。

究竟這項漏洞引發什麼樣的災情?ESET指出,有人從2023年3月開始,將其用於攻擊執行Windows 8.1及Server 2012R2作業系統的工作站電腦及伺服器,得逞後植入名為PipeMagic的後門程式。

ESET也對於這項漏洞發生的原因提出說明:在Win32k驅動程式使用名為WaitForInputIdle的API的特定場景當中,會發生W32PROCESS解除引用(dereference)的次數與應有次數不一致的現象,而造成記憶體釋放後再存取使用的現象。